木马。Emotet

简短的个人介绍

木马。Emotetis Malwarebytes’ detection name for a banking木马它可以通过窃听网络流量窃取数据,比如存储在浏览器上的用户凭证。由于其持久性和网络传播的有效结合,木马。Emotetis often used as a downloader for other malware, and is an especially popular delivery mechanism for banking Trojans, such asQakbot和TrickBot.

受影响的系统定期与Emotet的命令和控制服务器(C2)联系,以检索更新和新的有效载荷。

感染类型及来源

木马。Emotetis commonly spread by email, using infected attachments, as well as embedded URLs. These emails may appear to come from trusted sources, as Trojan.Emotet takes over the email accounts of its victims. This helps trick users into downloading the Trojan onto their machine.

一旦木马。Emotethas infected a networked machine, it will propagate by enumerating network resources and write to share drives, as well as brute force user accounts. Infected machines attempt to spread Emotet laterally via brute forcing of domain credentials, as well as externally via its built-in spam module. As a result, the Emotet botnet is quite active and responsible for much of the malspam we encounter.

之后

木马。Emotetis changed often, and therefore hard to detect by signatures.

由于Emotet通过公司网络传播的方式,网络上任何被感染的机器在重新加入网络时都会再次感染之前已被清除的机器。因此,IT团队需要逐个隔离、修补和修复每个受感染的系统。清理受影响的网络可能需要很长时间——有时甚至需要几个月——这取决于所涉及的机器数量。

商业补救措施

必威平台APP恶意软件可以检测和删除木马。Emoteton business endpoints without further user interaction. But to be effective on networked machines, you must first follow these steps:

- 识别受感染的计算机。

- 断开受感染机器与网络的连接。

- 永恒蓝补丁随着情绪落下的TRCIKBOT,它使用永恒的蓝色传播。

- 禁用管理股票。

- 删除Emotet木马。

- 改变帐户凭据。

识别受感染的计算机

如果您有未受保护的端点/机器,则可以运行Farbar Recovery Scan Tool(FRST)来查找可能的妥协指标(IOC)。除了验证感染外,FRST还可用于验证在将端点/机器返回网络之前验证。参考Farbar恢复扫描工具说明有关如何安装和运行第一次扫描的详细信息。

在first .txt文件中搜索以下IOCs:

- HKLM \ SYSTEM \ \ 1 a345b7 CURRENTCONTROLSET \服务

- HKLM \ SYSTEM \ \ 12 c4567d CURRENTCONTROLSET \服务

- (Gornyk) C:\Windows\SysWOW64\ servicedcom.exe

- 12345678. C:\WINDOWS\ exe

- C:\WINDOWS\SYSWOW64\ SERVERNV.EXE

- C:\WINDOWS\SYSWOW64\ NUMB3R2ANDL3373RS.EXE

- C:\WINDOWS\TEMP\1A2B.TMP

禁用管理股票

Windows服务器共享默认安装隐藏的共享文件夹,专门用于管理访问其他机器。Emotet使用Admin$后,会使用本地管理员密码。文件共享服务器有一个IPC$共享,Emotet查询该共享以获得连接到它的所有端点的列表。这些AdminIP共享通常是通过UAC保护的,但是,Windows将允许本地管理员通过,没有提示。

最近的Emotet变体使用C$和Admin凭据来移动并重新感染所有其他端点。

重复的再次感染表明蠕虫能够猜测或暴力破解管理员密码成功。请更改所有本地和域管理员密码。

如前所述,建议通过注册表禁用这些Admin$共享在这里.如果您没有看到这个注册表项,可以手动添加并设置为禁用。

要使用Malwarebytes业务产品删除Emotet木马,请遵循下必威平台APP面的说明。

如何去除Emotet必威平台APP伪端点保护

- 进入Malwareb必威平台APPytes云控制台。

- 若要在计算机离开网络时调用扫描,请转到设置>政策>你们的政策>一般.

- 下端点接口选项打开:

- 显示Mal必威平台APPwarebytes图标在通知区域

- 允许用户运行威胁扫描(将自动隔离所有威胁)

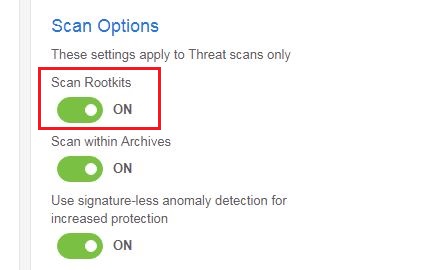

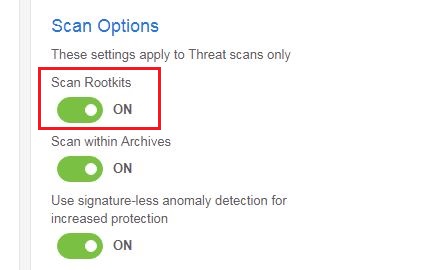

- 临时启用Anti-Rootkit扫描所有调用的威胁扫描。

去设置>政策>你们的政策>端点保护>扫描选项 - 集扫描rootkit上。

- 一旦端点用最新的策略更改进行了更新:

如果您有未在Malwarebytes端点保护中注册端点的受感染机器,您可以使用我们的违规补救工具(MBBR)删除Emotet。必威平台APP

有关如何使用MBBR或Malwarebytes端点安全(MBES)修复此感染的详细说明,请参阅我们的支持文档必威平台APP保护您的网络从Emotet木马.

家里补习

必威平台APP恶意软件可以检测和删除木马。Emoteton home machines without further user interaction.

在已被感染的用户系统上,您可以执行以下步骤:

- 请下载malware必威平台APPbytes.你的桌面。

- 双击MBSetup.exe然后按照提示安装程序。

- 当你的必威平台APP伪的窗户安装完成后,程序打开到欢迎Malwarebytes屏幕。必威平台APP

- 点击开始按钮。

- 点击扫描开始威胁扫描.

- 点击检疫移除发现的威胁。

- 如果提示完成删除过程,请重新启动系统。

建议更改可能从受影响系统中窃取的所有密码。

跟踪/国际石油公司

您可以在类似于这些的FRST日志中看到条目:

- HKEY_LOCAL_MACHINE \ SYSTEM \ CURRENTCONTROLSET \ \服务1 a345b7

- HKEY_LOCAL_MACHINE \ SYSTEM \ CURRENTCONTROLSET \ \服务12 c4567d

- (Gornyk) C:\Windows\SysWOW64\ servicedcom.exe

- C:\WINDOWS\12345678. exe

- C:\WINDOWS\SYSWOW64\ SERVERNV.EXE

- C:\WINDOWS\SYSWOW64\NUMB3R2ANDL3373RS. exe

- C:\WINDOWS\TEMP\1 a2b.TMP

Italized部分会有随机的名字。

一般国际石油公司

持久性

C:\Windows\System32\ randomnumber \

C:\Windows\System32\tasks\randomname

C:\Windows\ [randomname]

C: \ [myusers] \ appdata \漫游用户(随机)

% appdata % \漫游\微软\ Windows \开始菜单启动\程序\ [Randomname] .LNK。文件在启动文件夹中

注册表键值

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlset \ Services {随机十六进制编号}

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run {Random Names} with value c: users\admin\appdata\roaming\{Random}{合法文件名}.exe

文件名的例子

PlayingonaHash.exe

certapp.exe

CleanToast.exe

CciAllow.exe

RulerRuler.exe

connectmrm.exe

字符串(以下路径可能在一些示例中丢失,它们并不总是存在)

C: \ email.doc

C: \ 123 \ email.doc

C: \ 123 \ email.docx

C: \ \ foobar.bmp

X: \ \一个象征

C: \ loaddll.exe

C: \ email.htm

C: \ take_screenshot.ps1

C: \ \ foobar.gif

C: \ \ foobar.doc

过滤器:

UPS船舶通知单号

“国内UPS快递”

“追踪号码*”

一个合法的UPS快递单号包含18个字母数字字符,以“1Z”开头,以检查数字结尾。